IT-Sicherheit: In aller Munde – aber worum geht es dabei eigentlich?

Daten – gleich welcher Art – sind heute für Unternehmen bares Geld wert. Dies gilt ganz besonders für die eigenen (Kunden-)Daten.

Stellen Sie sich einfach einmal vor: Sie kommen morgens an Ihren Arbeitsplatz und wollen einige Rechnungen für erledigte Aufträge schreiben. Sie schalten also Ihren Rechner an, fahren das System hoch, starten Ihr Rechnungsprogramm und … NICHTS, kein Kunde im System auffindbar! Der GAU… aber leider fast alltäglich in Betrieben.

Wo liegt das Problem? Auf den ersten Blick schwer zu sagen. Was aber sofort erkennbar ist: es ist irgendwas schief gelaufen.

Exakt dieses „Schieflaufen“ zu verhindern, ist die zentrale Aufgabe von IT-Sicherheitsmanagementsystemen.

CMI Compliance Monitor UG bietet IT-Sicherheit z.B. in Hannover, Hildesheim, Braunschweig, Göttingen, Hameln, Celle, Lüneburg, Oldenburg und Hamburg.

Die zentralen anliegen der it-sicherheit

Die Grundwerte (oder auch: Schutzziele) der IT-Sicherheit sind Vertraulichkeit, Integrität, Verfügbarkeit, Authentizität und Verbindlichkeit der verarbeiteten Daten.

Dabei heißt Vertraulichkeit, dass Informationen nur dem Befugten zugänglich sind. So können z.B. ein Berechtigungssystem oder auch verschlüsselte Daten einen wirksamen Zugriffsschutz darstellen.

Die Integrität umfasst sowohl die Korrektheit der Daten (Datenintegrität) als auch die korrekte Funktionsweise des Systems (Systemintegrität).D.h. Daten dürfen nicht unbefugt oder unbemerkt manipuliert/verändert werden.

Unter Verfügbarkeit versteht man, dass die Systeme jederzeit betriebsbereit sein sollen und die Verarbeitung der Daten auch korrekt abläuft.

Bei dem Ziel der Authentizität spricht man sowohl von einem Identitätsnachweis als auch die Authentizität der eigentlichen Daten. Bei dem Nachweis möchte man sicherstellen, dass der Kommunikationspartner auch der ist, für den man ihn hält. Die Authentizität der Daten soll sicherstellen, dass die erhaltenen Daten tatsächlich auch von demjenigen stammen, der sie gesendet hat.

Worum sollte sich ein Unternehmen in punkto it-sicherheit kümmern?

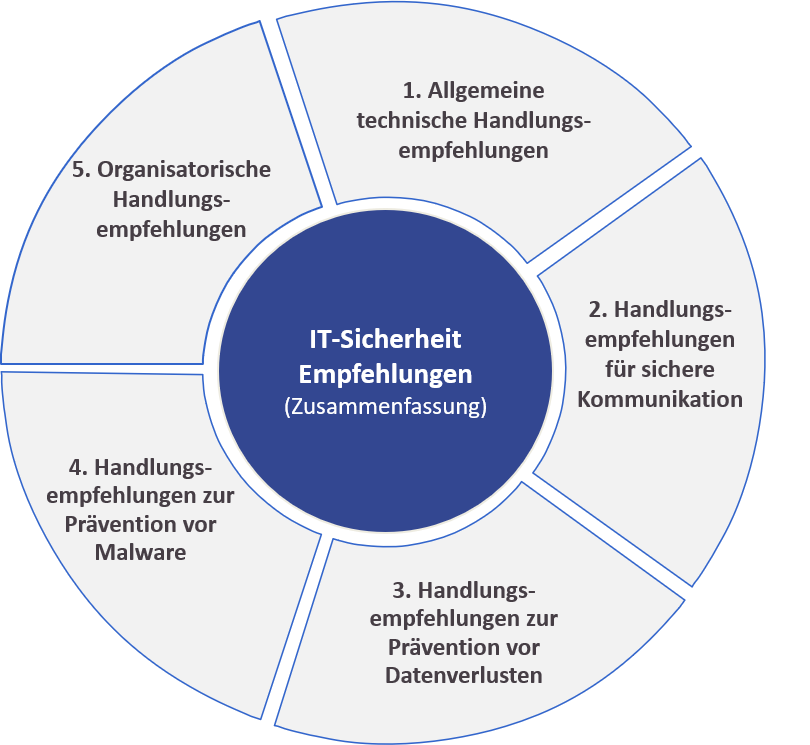

Folgt man den Empfehlungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI), so lassen sich 5 Handlungsblöcke zusammenfassen:

- Allgemeine technische Empfehlungen

Darunter fallen Themen wie die Verschlüsselung sensibler Daten, die Absicherung mobiler Endgeräte, die Beschränkung der Zugriffsrechte, der Einsatz von Firewalls, die Verwendung von Berechtigungen sowie das Durchführen regelmäßiger Updates

2. Sichere Kommunikation

Hierbei geht es im Kern um die Verwendung elektronischer Signaturen sowie sicherer Kommunikationswege

3. Prävention vor Datenverlusten

Einer der wichtigsten Punkte überhaupt: systematische Datensicherungen. Jedes Backup sollte einem klaren Plan folgen, der Umfang und Frequenz der Datensicherung genauso festlegt wie auch das Testen der Wiederherstellung von Backups beinhaltet.

4. Schutz vor Schadsoftware

Hier sind die oftmals schon eingesetzten professionellen Virenscanner und Firewalls sowie Spam-Filter zu finden. Ebenfalls wichtig: keine Verwendung veralteter Software (z.B. Windows XP, W7 oder W8). Und wenn es doch zu einer Infektion kommt, können Cyber-Versicherungen einen wertvollen Beitrag zur Schadenminderung leisten.

5. Organisatorische Empfehlungen

Die Technik kann so gut sein, wie sie will. Der entscheidende Punkt ist immer noch der Mensch, der vor der Maschine sitzt. Dementsprechend ist es wesentlich, dass Mitarbeiter/-innen sensibilisiert und geschult werden. Sichere Passwörter sowie Regelungen zur Privatnutzung und das Thema Notfallplanung (vgl. auch PLAN2-Risikomanagement) runden das Bild ab.

und was können wir für sie tun?

Wir empfehlen nichts, was nicht zwingend erforderlich ist. Basierend auf einer Bestands- und Risikoanalyse der bei Ihnen vorhandenen Maßnahmen entwickeln wir – gern gemeinsam mit Ihrem IT-Dienstleister – ein auf Ihren Bedarf zugeschnittenes IT-Sicherheitsmanagement sowie die dazugehörige Dokumentation. Diese dient datenschutzrechtlich zugleich als ein Element der Rechenschaftspflicht gemäß Art. 5 Abs. 2 DSGVO.

Wir machen es für Sie EINFACH! Sprechen Sie uns gern an. Wir freuen uns auf Ihre Nachricht!